AWS의 VPC (Virtual Private Cloud)의 구성하기 위한 설정 방법이 많이 간소화되었다.

개선된 UI를 통해 VPC 구성 방법을 정리한다.

이전 정리 내용 참고

2022.01.12 - [IT] - AWS - 가상 네트워크 구성

2022.01.19 - [IT] - AWS - 인터넷망과 연결된 네트워크 환경 구성

VPC 마법사

VPC 서비스에 접속하여 "VPC 마법사 시작"으로 접속하여 다음과 같이 설정한다.

생성할 리소스: VPC, 서브넷 등

이름 태그: mycustom

IPv4 CIDR 블록: 10.0.0.0/16

가용영역: 1개 (ap-northeast-2a)

퍼블릭 서브넷 수: 1개 (10.0.0.0/20)

프라이빗 서브넷 수: 1개 (10.0.128.0/20)

NAT 게이트웨이: 없음 (사용 데이터양에 대해 요금 부과)

VPC 엔드포인트: S3 게이트웨이

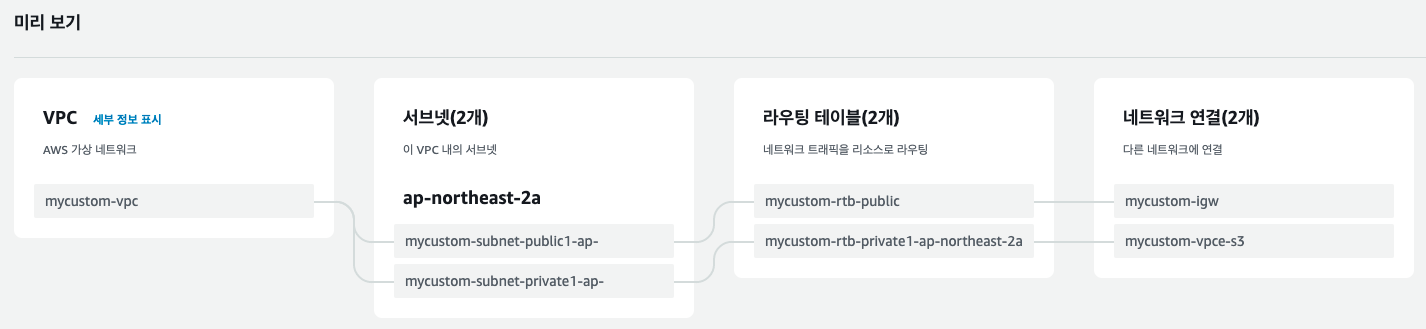

이 과정을 통해 다음의 작업이 수행된다.

- ap-northeast-2 (서울) region의 VPC가 생성된다.

- VPC 내의 AZ (데이터센터) 중 ap-northeast-2a에 public과 private subnet을 구성한다.

- 각각의 서브넷은 routing table과 연결되어 있다.

- public subnet의 routing table은 인터넷 게이트웨이를 통해 외부 인터넷과 연결이 가능하다.

- private subnet의 routing table은 외부와는 차단이 되어있으나, AWS의 S3와 연결이 가능하다.

라우팅 테이블은 default routing table에 상기의 2개의 routing table이 추가된다. 좀 더 가독성있게 아래와 같이 변경한다.

- mycustom-private1-ap-northeast-2a 를 "기본 라우팅 테이블 설정" 작업을 통해 기본 라우팅으로 변경한다.

- mycustom-private1-ap-northeast-2a의 name을 mycustom-rtb-private 으로 변경한다.

- mycutom-vpc내에 default routing table은 사용하지 않으므로 삭제한다.

mycustom-vpc 내의 라우팅 테이블은 최종적으로 아래와 같이 구성된다.

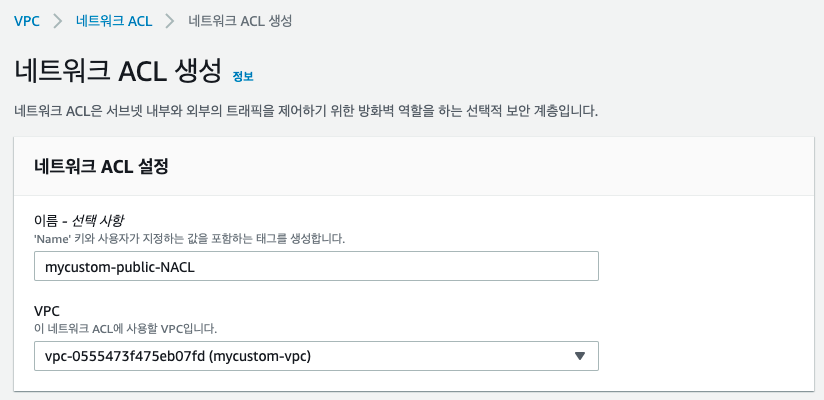

다음으로 public 네트워크 ACL (서브넷 단위의 네트워크 트래픽 규칙 관리)을 추가한다.

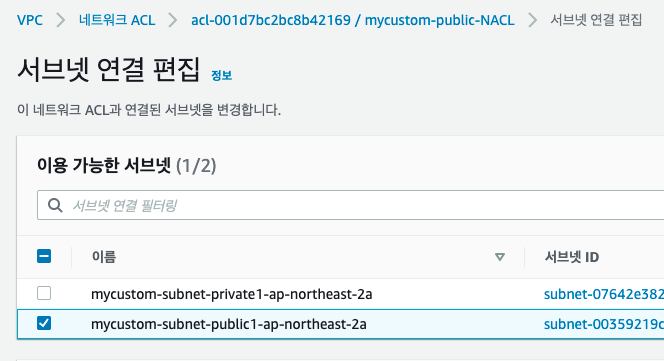

생성한 mycustom-public-NACL은 public-subnet과 연결한다.

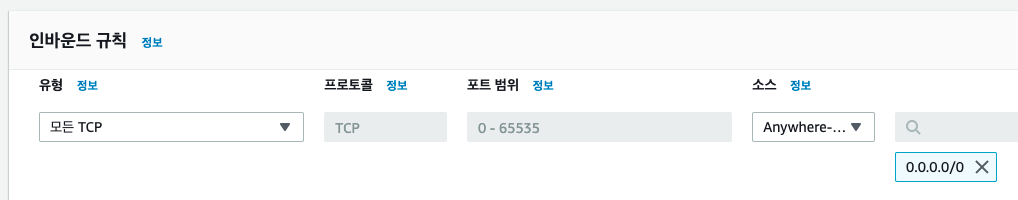

public subnet에 대해서는 외부 인터넷과 연결되어 있어야 하기 때문에 public NACL에 대해서 모든 TCP에 대한 인/아웃바운드를 허용해준다.

기존 default로 생성된 NACL의 이름은 "mycampus-private-NACL"로 변경한다. (내부 네트워크 구성으로 기본적으로 모든 트래픽에 대한 인/아웃바운드 규칙이 모두 열려있다)

마지막으로 보안그룹을 생성한다.

보안그룹은 EC2 인스턴스 레벨로 적용되기 때문에 차후 public subnet에 EC2 설치 시 적용할 mycustom-public-sg 보안그룹을 미리 생성해 둔다. (인바운드 규칙 레벨은 모든 TCP 범위로 설정한다.)

추가적으로 mycustom-private-sg도 다음의 설정으로 생성한다.

보안그룹 이름: mycustom-private-sg

설명: mycustom private secure gateway from public-sg

VPC: mycustom-vpc

인바운드 규칙: 유형-모든트래픽, 소스-mycustom-public-sg

이와 같이 새롭게 변경된 VPC 마법사를 이용하면 이전보다 더 간편하게 AWS의 네트워크 구성을 생성할 수 있다.

'IT 개발자의 창고' 카테고리의 다른 글

| AWS client 설치 및 사용법 (1) | 2022.05.12 |

|---|---|

| AWS EC2 인스턴스 생성 및 접속 (1) | 2022.05.04 |

| AWS에서 데이터베이스 생성 조건 (public access 가능) (1) | 2022.04.20 |

| RTMP Streaming: 실시간 메시징 프로토콜에 대하여 (3) | 2022.04.12 |

| AWS - 로컬 PC에서 내부망 리눅스 접속하기 (0) | 2022.02.16 |